Làm thế nào để bảo vệ chống lại sự sụp đổ và lỗi bảo mật Spectre

Ngành công nghiệp công nghệ đang xáo trộn để sửa chữa (hoặc ít nhất là giảm thiểu) hai lỗ hổng mới được phát hiện bởi các nhà nghiên cứu bảo mật vào cuối năm 2017. Meltdown và Spectre đang tạo ra các tiêu đề trên khắp thế giới, và vì lý do chính đáng. bởi một bộ vi xử lý Intel, AMD hoặc ARM được thực hiện trong 20 năm qua.

Những lỗ hổng này có thể ảnh hưởng đến điện thoại thông minh, máy tính để bàn, máy tính xách tay, máy chủ đám mây và danh sách tiếp tục. Hãy nhớ rằng đây không phải là vấn đề độc quyền của Microsoft - tất cả các nhà cung cấp hệ điều hành khác đều bị ảnh hưởng.

Meltdown và Spectre là gì?

Được gọi là Meltdown và Spectre, hai lỗ hổng này làm cho kẻ tấn công có thể khai thác các lỗ hổng quan trọng trong các bộ vi xử lý hiện đại để truy cập vào bộ nhớ hạt nhân được bảo vệ . Với tập hợp kỹ năng phù hợp, hacker có thể khai thác chúng một cách lý thuyết để thỏa hiệp bộ nhớ đặc quyền của một bộ xử lý và chạy một mã độc để truy cập nội dung bộ nhớ cực kỳ nhạy cảm từ nó. Nội dung bộ nhớ này có thể chứa mật khẩu, tổ hợp phím, dữ liệu cá nhân và các thông tin có giá trị khác.

Thiết lập các lỗ hổng này cho thấy có thể bỏ qua sự cô lập địa chỉ - nền tảng của tính toàn vẹn của bộ xử lý kể từ năm 1980. Cho đến nay, sự cách ly không gian địa chỉ được coi là một cơ chế cách ly an toàn giữa các ứng dụng người dùng và hệ điều hành và giữa hai ứng dụng.

Tất cả các CPU hiện đại đều sử dụng một loạt các quy trình cơ bản để giúp tăng tốc các yêu cầu. Meltdown và Spectre tận dụng thời gian của các hướng dẫn khác nhau để trích xuất thông tin nhạy cảm hoặc cá nhân. Trong khi các chuyên gia bảo mật xác định Spectre khó khai thác hơn Meltdown, có vẻ như nó có thể gây sát thương nhiều hơn Meltdown.

Điều này ảnh hưởng đến bạn như thế nào?

Trong khi Meltdown bỏ qua sự cô lập giữa các ứng dụng của người dùng và hệ điều hành, Specter làm cô lập giữa hai ứng dụng khác nhau. Có lẽ điều đáng lo ngại nhất về Spectre là tin tặc không còn cần phải tìm lỗ hổng trong chương trình nữa - về mặt lý thuyết có thể lừa các chương trình theo các phương pháp hay nhất để rò rỉ thông tin nhạy cảm, ngay cả khi họ chạy một cửa hàng bảo mật vững chắc.

Nếu chúng ta hoàn toàn bi quan về mối đe dọa an ninh, không ứng dụng nào có thể được coi là an toàn 100% nữa. Mặc dù không có các cuộc tấn công xác nhận sử dụng Spectre và Meltdown, rất có thể những kẻ tấn công mũ đen đang dự tính cách lấy tay trên dữ liệu của bạn bằng cách khai thác các lỗ hổng này.

Bản vá bảo mật

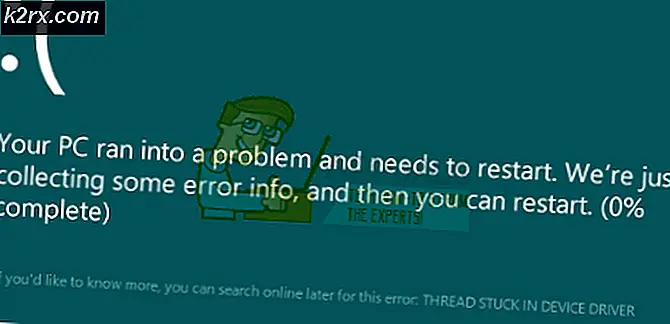

Thật không may, đây là một lỗ hổng bảo mật cấp chip mà không thể hoàn toàn cố định với bản cập nhật phần mềm. Bởi vì nó đòi hỏi phải sửa đổi hạt nhân hệ điều hành, sửa chữa vĩnh viễn duy nhất sẽ loại bỏ các vi phạm hoàn toàn là một thiết kế lại kiến trúc (nói cách khác, thay thế CPU). Điều này đã để lại những người chơi lớn trong ngành công nghiệp công nghệ cao với ít sự lựa chọn. Vì họ không thể thay thế CPU của tất cả các thiết bị được phát hành trước đó, hy vọng tốt nhất của họ là giảm thiểu rủi ro nhiều nhất có thể thông qua các bản vá bảo mật.

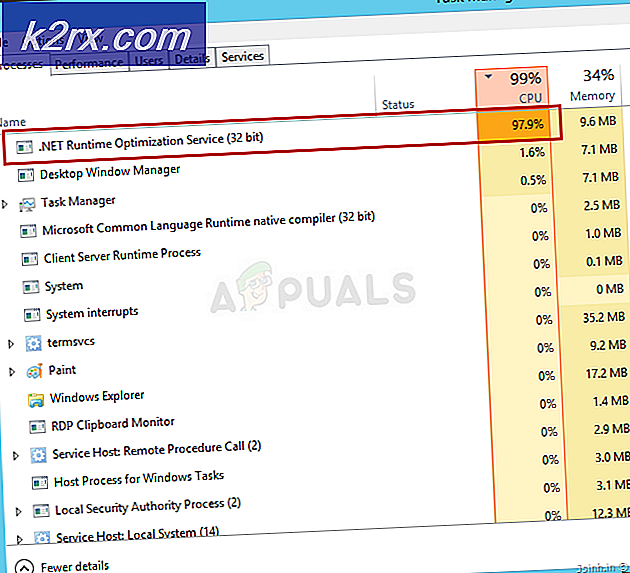

Tất cả các nhà cung cấp hệ điều hành đã phát hành (hoặc đang phát hành) các bản vá bảo mật để giải quyết các lỗi. Tuy nhiên, bản sửa lỗi được đưa ra với một bản vá bảo mật giá được dự kiến sẽ làm chậm tất cả các thiết bị bị ảnh hưởng ở bất cứ đâu trong khoảng từ 5 đến 30% do những thay đổi cơ bản về cách hạt nhân OS xử lý bộ nhớ.

Thật hiếm khi tất cả những người chơi lớn gặp nhau trong một nỗ lực để sửa những lỗi này, nhưng nó cũng là một chỉ báo tốt về mức độ nghiêm trọng của vấn đề. Không cần phải lo lắng quá nhiều, thực hành tốt để theo dõi các cập nhật bảo mật và đảm bảo rằng bạn cung cấp thiết bị của mình sự bảo vệ tốt nhất mà bạn có thể chống lại các lỗ hổng này. Để giúp bạn trong nhiệm vụ này, chúng tôi đã biên soạn một danh sách các bản sửa lỗi chống lại hai lỗi bảo mật.

Làm thế nào để bảo vệ chống lại các lỗi bảo mật của Meltdown và Spectre CPU

Dưới đây bạn sẽ tìm thấy một danh sách các cách để tự bảo vệ mình khỏi các lỗ hổng của Meltdown và Spectre. Hướng dẫn được chia thành một loạt các tiêu đề phụ với phạm vi phổ biến nhất của các thiết bị bị ảnh hưởng bởi các lỗ hổng này. Vui lòng làm theo hướng dẫn phù hợp với thiết bị của bạn và đảm bảo truy cập lại liên kết này, vì chúng tôi sẽ cập nhật bài viết với các bản sửa lỗi mới khi chúng được phát hành.

Lưu ý: Hãy nhớ rằng các bước dưới đây có hiệu quả lớn chống lại Meltdown, đây là mối đe dọa trực tiếp nhất đối với hai lỗi bảo mật. Spectre vẫn còn là một ẩn số lớn, nhưng các nhà nghiên cứu bảo mật đang đặt nó thứ hai trong danh sách của họ bởi vì nó khó khăn hơn rất nhiều để khai thác hơn so với Meltdown.

Cách khắc phục lỗi bảo mật Spectre và Meltdown trên Windows

Có ba yêu cầu chính cần được đáp ứng để đảm bảo bảo vệ tối đa chống lại các lỗ hổng bảo mật mới trên bản cập nhật Windows - OS, cập nhật trình duyệt và cập nhật chương trình cơ sở. Từ quan điểm của người dùng Windows trung bình, điều tốt nhất để làm ngay bây giờ là đảm bảo rằng bạn có bản cập nhật Windows 10 mới nhất và đảm bảo bạn lướt web từ một trình duyệt web được vá.

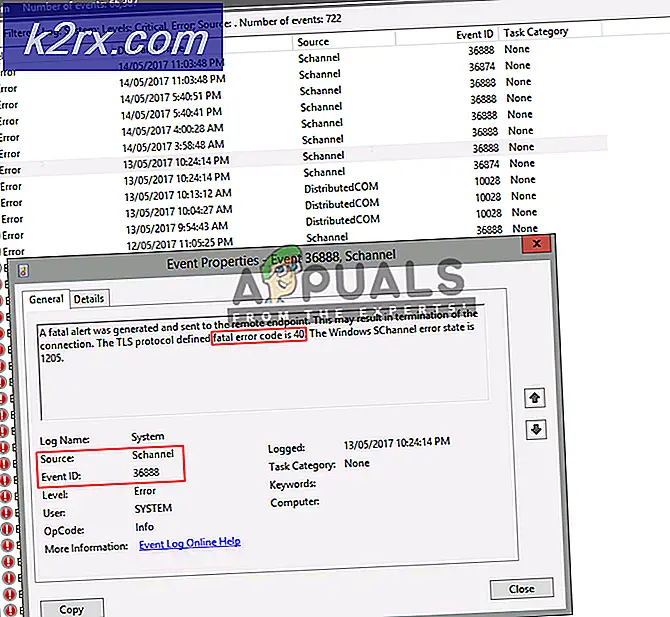

Microsoft đã phát hành một bản vá bảo mật khẩn cấp thông qua WU (Windows Update). Tuy nhiên, có vẻ như bản cập nhật không hiển thị trên một số máy tính cá nhân do các bộ chống vi-rút của bên thứ ba đang ngăn chặn các thay đổi hạt nhân. Các chuyên gia bảo mật đang làm việc trên một danh sách các chương trình chống virus được hỗ trợ, nhưng mọi thứ bị phân mảnh, để nói rằng ít nhất.

Nếu bạn chưa được nhắc cập nhật tự động, hãy mở cửa sổ Chạy ( phím Windows + R ), gõ cập nhật điều khiển và nhấn Enter . Trong màn hình Windows Update, nhấp vào Kiểm tra các bản cập nhật và cài đặt bản cập nhật bảo mật mới nếu được nhắc.

Microsoft cũng cung cấp các liên kết tải xuống thủ công để giải quyết vấn đề này cho Windows 7, Windows 8.1 và Windows 10:

- Windows 7 SP1

- Windows 8.1

- Windows 10

Lưu ý: Các liên kết ở trên chứa nhiều gói cập nhật theo các kiến trúc CPU khác nhau. Vui lòng tải xuống bản vá áp dụng cho cấu hình máy tính của bạn.

Tuy nhiên, việc bảo vệ PC Windows của bạn khỏi Spectre và Meltdown phức tạp hơn một chút so với việc tải xuống một bản vá bảo mật của Microsoft. Dòng phòng thủ thứ hai là các bản vá bảo mật cho trình duyệt web mà bạn sử dụng.

Mẹo CHUYÊN NGHIỆP: Nếu vấn đề xảy ra với máy tính của bạn hoặc máy tính xách tay / máy tính xách tay, bạn nên thử sử dụng phần mềm Reimage Plus có thể quét các kho lưu trữ và thay thế các tệp bị hỏng và bị thiếu. Điều này làm việc trong hầu hết các trường hợp, nơi vấn đề được bắt nguồn do một tham nhũng hệ thống. Bạn có thể tải xuống Reimage Plus bằng cách nhấp vào đây- Firefox đã bao gồm một bản sửa lỗi bắt đầu với phiên bản 57.

- Edge và Internet Explorer cho Windows 10 đã nhận được các bản vá bảo mật nhằm bảo vệ chống lại các lỗ hổng này.

- Chrome đã công bố một bản vá bảo mật dự kiến sẽ được phát hành vào ngày 23 tháng 1.

Người dùng được hướng dẫn chấp nhận bất kỳ cập nhật tự động nào để đảm bảo mức độ bảo vệ ở cấp trình duyệt. Nếu bạn không có phiên bản trình duyệt mới nhất hoặc bản cập nhật không tự động cài đặt, hãy gỡ cài đặt và tải xuống phiên bản mới nhất.

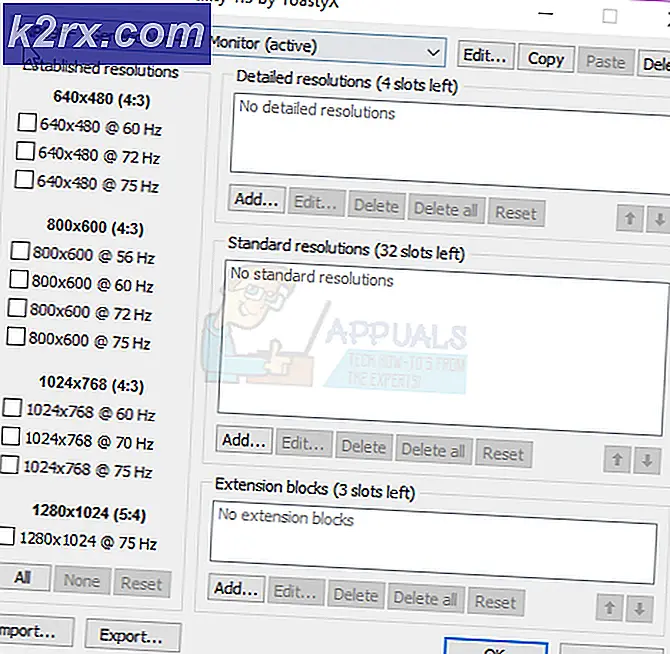

Trên một con đường riêng biệt, các nhà sản xuất chip (Intel, AMD và ARM) đang làm việc trên các bản cập nhật phần mềm để bảo vệ phần cứng bổ sung. Nhiều khả năng, những thứ đó sẽ được phân phối riêng biệt bởi các bản cập nhật firmware OEM. Tuy nhiên, công việc chỉ mới bắt đầu, vì vậy nó có thể là một lúc cho đến khi chúng tôi thấy các bản cập nhật firmware đến trên các thiết bị của chúng tôi. Vì nó phụ thuộc vào các OEM để phát hành bản cập nhật firmware, nên bạn nên kiểm tra với trang web hỗ trợ OEM của PC để biết mọi thông tin về bản sửa lỗi tiềm năng.

Đã có nói rằng Microsoft đang ghép nối với các nhà sản xuất CPU để tạo ra một công cụ sẽ kiểm tra bảo vệ cho cả bản cập nhật firmware và Windows. Nhưng cho đến lúc đó, chúng ta cần tự kiểm tra bản thân.

Cách sửa lỗi bảo mật Spectre và Meltdown trên Android

Các thiết bị Android cũng bị ảnh hưởng bởi các lỗ hổng Spectre và Meltdown. Vâng, ít nhất là trong lý thuyết. Đó là một nhóm nghiên cứu của Google đã phát hiện ra các lỗ hổng và thông báo cho các nhà sản xuất chip (từ lâu trước khi báo chí bắt được gió). Điều này xảy ra 6 tháng trước khi việc tiết lộ phối hợp diễn ra, vì vậy người ta có thể suy đoán rằng sự chậm trễ này cho phép Google chuẩn bị tốt hơn so với đối thủ cạnh tranh.

Bắt đầu từ ngày 5 tháng 1, Google đã bắt đầu phân phối bản cập nhật bảo mật mới cho Android để bảo vệ chống lại Meltdown và Spectre. Nhưng với bản chất phân mảnh của lĩnh vực Android, rất có thể là bạn sẽ không nhận được nó ngay khi bạn muốn. Đương nhiên, các điện thoại mang thương hiệu Google như Nexus và Pixel có ưu tiên và nhận được hầu như ngay lập tức OTA.

Nếu bạn sở hữu một chiếc điện thoại Android từ một nhà sản xuất khác ngoài Google, bạn có thể phải chờ đợi lâu. Tuy nhiên, với sự chú ý của báo chí rằng Meltdown và Spectre đang nhận được, họ có thể tăng tốc quá trình đáng kể.

Nhưng bất kể nhà sản xuất Android của bạn, hãy đi tới Cài đặt và xem liệu bạn có bản cập nhật mới đang chờ xử lý hay không. Nếu không, hãy thực hiện một cuộc điều tra trực tuyến để xem liệu nhà sản xuất điện thoại của bạn có đang lên kế hoạch phát hành bản sửa lỗi sớm hay không.

Cách khắc phục lỗi bảo mật Spectre và Meltdown trên iOS

Apple đã chắc chắn bị mất cảnh giác khi hai lỗ hổng bảo mật chúng tôi được tiết lộ. Trong khi công ty ban đầu phủ nhận rằng bất kỳ thiết bị nào của họ bị ảnh hưởng bởi Meltdown và Spectre, họ đã thừa nhận rằng lỗ hổng này ảnh hưởng đến tất cả các iPhone. Vì chúng có kiến trúc CPU gần như giống hệt nhau, iPad và iPod đều bị ảnh hưởng bởi các lỗ hổng bảo mật.

Apple đã thông báo rằng họ đã bắt đầu các thủ tục giảm nhẹ cho Meltdown trong iOS 11.2, nhưng không có ngày phát hành để sửa chữa trên các phiên bản cũ đã được công bố. Có vẻ như bản cập nhật tiếp theo sẽ hướng tới việc khai thác tiềm năng Javascript khai thác trên Safari.

Trong khi chờ đợi một tuyên bố chính thức của Apple, hãy theo dõi mọi bản cập nhật mới cho iPhone, iPad hoặc iPod của bạn. Chuyển đến Cài đặt> Chung> Cập nhật phần mềm và cài đặt mọi bản cập nhật đang chờ xử lý.

Làm thế nào để sửa lỗi bảo mật Spectre và Meltdown trên máy Mac

Mặc dù Apple ban đầu đã nói dối về vấn đề này, nhưng Mac cũng bị ảnh hưởng bởi Meltdown và Spectre. Khi nó quay ra, hầu như tất cả các sản phẩm của Apple (bên cạnh Apple Đồng hồ) bị ảnh hưởng.

Công ty đã phát hành một loạt các bản sửa lỗi được thiết kế để giảm thiểu vấn đề bắt đầu với phiên bản macOS 10.13.2 và một CEO hàng đầu đã xác nhận rằng có nhiều bản sửa lỗi đang được thực hiện. Ngoài ra còn có bản cập nhật sắp tới cho trình duyệt Safari trên cả hai hệ điều hành MacOS và iOS được thiết kế để giảm thiểu khả năng khai thác Javascript tiềm năng.

Cho đến khi các bản sửa lỗi mới đến, hãy siêng năng áp dụng bất kỳ cập nhật nào từ App Store cho OS X hoặc macOS của bạn và đảm bảo bạn đang sử dụng phiên bản mới nhất có thể.

Cách khắc phục lỗi bảo mật của Spectre và Meltdown trên Chrome OS

Chromebook dường như là thiết bị có lớp bảo vệ mạnh nhất chống lại Meltdown và Spectre. Google đã thông báo rằng tất cả Chromebook gần đây sẽ được tự động bảo vệ chống lại các mối đe dọa bảo mật mới này. Mọi Chromebook chạy trên Chrome OS phiên bản 63 (được phát hành vào tháng 12) đều đã có các bản sửa lỗi bảo mật cần thiết.

Để đảm bảo rằng bạn được bảo vệ, hãy đảm bảo bạn có bản cập nhật mới nhất cho Chrome OS. Hầu hết người dùng đã có trên phiên bản 63, nhưng nếu bạn không, hãy cập nhật ngay lập tức.

Nếu bạn muốn có thêm kỹ thuật, bạn có thể nhập chrome: // gpu vào Omnibar của bạn và nhấn Enter . Sau đó, sử dụng Ctrl + F để tìm kiếm hệ điều hành Điều này sẽ cho phép bạn xem phiên bản Kernel của bạn. Các phiên bản hạt nhân 3.18 và 4.4 đã được vá cho các lỗ hổng bảo mật này.

Mẹo CHUYÊN NGHIỆP: Nếu vấn đề xảy ra với máy tính của bạn hoặc máy tính xách tay / máy tính xách tay, bạn nên thử sử dụng phần mềm Reimage Plus có thể quét các kho lưu trữ và thay thế các tệp bị hỏng và bị thiếu. Điều này làm việc trong hầu hết các trường hợp, nơi vấn đề được bắt nguồn do một tham nhũng hệ thống. Bạn có thể tải xuống Reimage Plus bằng cách nhấp vào đây