Microsoft gửi các bản vá bảo mật cho Windows 7 và tất cả các phiên bản cũ hơn của Internet Explorer

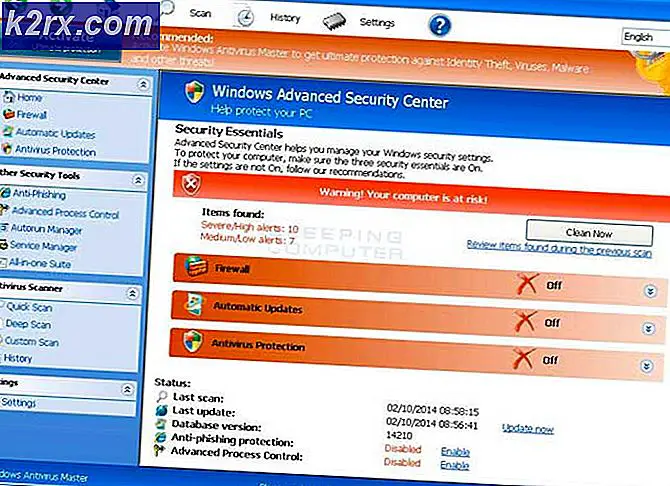

Microsoft Windows 7 và Internet Explorer có thể đã chính thức thoát khỏi cửa sổ hỗ trợ miễn phí, nhưng các nền tảng này vẫn tiếp tục nhận được các bản vá cho các lỗ hổng bảo mật quan trọng liên tục xuất hiện. Công ty vừa phát hành một bản vá bảo mật để bảo vệ PC khỏi một lỗi công cụ JavaScript bị khai thác tích cực. Lỗ hổng bảo mật có khả năng cho phép kẻ tấn công từ xa thực thi mã tùy ý trong ngữ cảnh của người dùng hiện tại.

Microsoft đã gửi một bản vá bảo mật quan trọng không chỉ cho Hệ điều hành Windows 7 mà còn cho nhiều phiên bản của Internet Explorer. Trong khi Windows 7 đã được thay thế bằng Windows 8 và Windows 10 từ lâu, IE được thay thế bằng Microsoft Edge. Mặc dù hai nền tảng được chính thức không được hỗ trợ miễn phí, Microsoft thường xuyên đưa ra các ngoại lệ và gửi các bản vá lỗi để cắm các lỗ hổng bảo mật có thể bị khai thác để kiểm soát quản trị hoặc thực thi mã từ xa.

Microsoft vá lỗi bảo mật mới và được khai thác tích cực trong IE trên hệ điều hành Windows 7:

Một mới được phát hiện và đã tích cực khai thác lỗi bảo mật đã được Microsoft vá thành công. Lỗ hổng bảo mật, được chính thức gắn thẻ là CVE-2020-0674 đang được khai thác trong tự nhiên. Microsoft đã cung cấp thêm thông tin chi tiết về lỗ hổng này. Mô tả chính thức của CVE-2020-0674 như sau:

Một lỗ hổng thực thi mã từ xa tồn tại trong cách mà công cụ tập lệnh xử lý các đối tượng trong bộ nhớ trong Internet Explorer. Lỗ hổng có thể làm hỏng bộ nhớ theo cách mà kẻ tấn công có thể thực thi mã tùy ý trong ngữ cảnh của người dùng hiện tại. Kẻ tấn công đã khai thác thành công lỗ hổng bảo mật có thể có được các quyền của người dùng giống như người dùng hiện tại. Nếu người dùng hiện tại đăng nhập với quyền quản trị của người dùng, kẻ tấn công đã khai thác thành công lỗ hổng bảo mật có thể chiếm quyền kiểm soát hệ thống bị ảnh hưởng. Kẻ tấn công sau đó có thể cài đặt các chương trình; xem, thay đổi hoặc xóa dữ liệu; hoặc tạo tài khoản mới với đầy đủ quyền của người dùng.

Trong một kịch bản tấn công dựa trên web, kẻ tấn công có thể lưu trữ một trang web được chế tạo đặc biệt được thiết kế để khai thác lỗ hổng thông qua Internet Explorer và sau đó thuyết phục người dùng xem trang web. Kẻ tấn công cũng có thể nhúng điều khiển ActiveX được đánh dấu là “an toàn để khởi tạo” trong một ứng dụng hoặc tài liệu Microsoft Office lưu trữ công cụ kết xuất IE. Kẻ tấn công cũng có thể lợi dụng các trang web bị xâm nhập và các trang web chấp nhận hoặc lưu trữ nội dung hoặc quảng cáo do người dùng cung cấp. Các trang web này có thể chứa nội dung được chế tạo đặc biệt có thể khai thác lỗ hổng bảo mật.

Bản cập nhật bảo mật giải quyết lỗ hổng bảo mật bằng cách sửa đổi cách công cụ tập lệnh xử lý các đối tượng trong bộ nhớ.

Người dùng Windows 7 và Internet Explorer nên tự bảo vệ mình khỏi lỗ hổng bảo mật mới được phát hiện như thế nào?

Lỗ hổng bảo mật mới được phát hiện trong Internet Explorer dễ thực thi một cách đáng ngạc nhiên. Khai thác có thể được kích hoạt thông qua bất kỳ ứng dụng nào có thể lưu trữ HTML như tài liệu hoặc PDF. Mặc dù người dùng Windows 7 và IE là đối tượng dễ bị tấn công nhất, ngay cả người dùng Windows 8.1 và Windows 10 cũng đang bị nhắm mục tiêu. Ngoài các phiên bản hệ điều hành Windows này, Microsoft còn phát hành bản vá cho Windows Server 2008, 2012 và 2019.

Rất có thể Microsoft đã phát hành bản cập nhật bản vá bảo mật không tùy chọn để giải quyết lỗ hổng bảo mật. Hơn nữa, Microsoft đã rất khuyến khích tất cả người dùng hệ điều hành Windows 7 và Windows 8.1 nâng cấp lên Windows 10. Công ty vẫn cho phép tùy chọn nâng cấp miễn phí lên Windows 10.

Microsoft có cung cấp các bản vá bảo mật cho các nền tảng không được hỗ trợ như vậy trong quá khứ. Hơn nữa, công ty còn cung cấp Chương trình cập nhật bảo mật mở rộng hoặc chương trình ESU. Tuy nhiên, chúng tôi khuyên bạn nên nâng cấp lên Windows 10 sớm nhất.

![[Cập nhật: Nhà cung cấp Giành chiến thắng] Microsoft đã chấm dứt quyền sử dụng nội bộ cho các đối tác của mình mà không có nghĩa là không sử dụng miễn phí các sản phẩm và dịch vụ của MS](http://k2rx.com/img/103918/update-vendors-win-microsoft-was-to-end-internal-use-rights-for-its-partners-which-meant-no-free-usage-of-ms-products-an-103918.jpg)