Antivirus ESET phát hiện ra những kẻ tấn công đã khai thác lỗ hổng gần đây của hệ điều hành Windows Zero-Day để tiến hành gián điệp mạng

Các nhà sản xuất phần mềm chống vi-rút và bảo mật kỹ thuật số phổ biến ESET đã phát hiện ra những kẻ tấn công đã khai thác lỗ hổng zero-day của hệ điều hành Windows gần đây. Nhóm hack đứng sau vụ tấn công được cho là đang tiến hành hoạt động gián điệp mạng. Điều thú vị là đây không phải là mục tiêu hoặc phương pháp luận điển hình của nhóm có tên ‘Buhtrap’, và do đó việc khai thác cho thấy nhóm có thể đã xoay trục.

Nhà sản xuất phần mềm chống vi-rút của Slovakia, ESET đã xác nhận rằng một nhóm hacker có tên Buhtrap đứng sau một lỗ hổng zero-day của hệ điều hành Windows gần đây đã bị khai thác một cách hoang dã. Khám phá này khá thú vị và đáng lo ngại vì các hoạt động của nhóm đã bị cắt giảm nghiêm trọng vài năm trước khi cơ sở mã phần mềm cốt lõi của nhóm bị rò rỉ trực tuyến. Theo báo cáo, cuộc tấn công đã sử dụng một lỗ hổng zero-day của hệ điều hành Windows vừa được khắc phục để thực hiện hoạt động gián điệp mạng. Đây chắc chắn là một sự phát triển mới liên quan đến chủ yếu vì Buhtrap không bao giờ tỏ ra quan tâm đến việc trích xuất thông tin. Các hoạt động chính của nhóm liên quan đến ăn cắp tiền. Quay lại thời điểm còn hoạt động mạnh, mục tiêu chính của Buhtrap là các tổ chức tài chính và máy chủ của họ. Nhóm này đã sử dụng phần mềm và mã riêng của mình để xâm phạm sự an toàn của các ngân hàng hoặc khách hàng của họ để lấy cắp tiền.

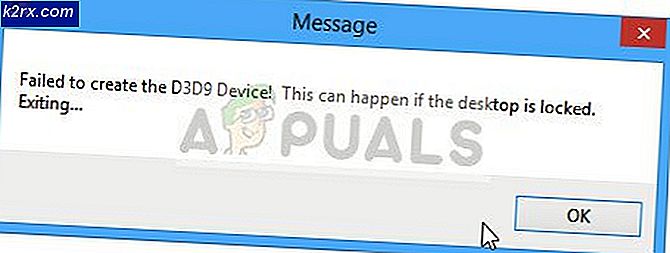

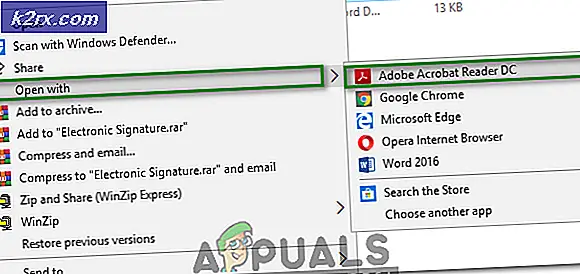

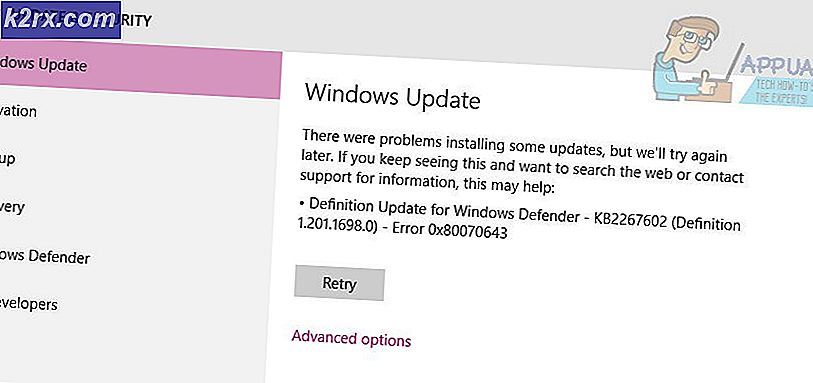

Bất ngờ thay, Microsoft vừa phát hành một bản vá để chặn lỗ hổng trong hệ điều hành Windows zero-day. Công ty đã xác định được lỗi và gắn thẻ nó là CVE-2019-1132. Bản vá là một phần của gói Bản vá thứ ba tháng 7 năm 2019.

Buhtrap Pivots To Cyber-Espionage:

Các nhà phát triển của ESET đã xác nhận sự tham gia của Buhtrap. Hơn nữa, nhà sản xuất phần mềm chống vi-rút thậm chí còn cho biết thêm nhóm đã tham gia vào việc thực hiện gián điệp mạng. Điều này hoàn toàn đi ngược lại với bất kỳ hoạt động khai thác nào trước đây của Buhtrap. Ngẫu nhiên, ESET biết về các hoạt động mới nhất của nhóm, nhưng không tiết lộ mục tiêu của nhóm.

Điều thú vị là một số cơ quan an ninh đã nhiều lần chỉ ra rằng Buhtrap không phải là trang phục thường xuyên của hacker do nhà nước tài trợ. Các nhà nghiên cứu bảo mật tin chắc rằng nhóm này hoạt động chủ yếu từ Nga. Nó thường được so sánh với các nhóm hack tập trung khác như Turla, Fancy Bears, APT33 và Equation Group. Tuy nhiên, có một điểm khác biệt quan trọng giữa Buhtrap và những người khác. Nhóm hiếm khi công khai hoặc chịu trách nhiệm về các cuộc tấn công của mình. Hơn nữa, mục tiêu chính của nó luôn là các tổ chức tài chính và tập đoàn này chạy theo tiền thay vì thông tin.

Buhtrap xuất hiện lần đầu vào năm 2014. Tập đoàn này được biết đến sau khi theo đuổi nhiều doanh nghiệp Nga. Những doanh nghiệp này có quy mô khá nhỏ và do đó những kẻ cướp không mang lại nhiều lợi nhuận hấp dẫn. Tuy nhiên, thu được thành công, nhóm bắt đầu nhắm mục tiêu vào các tổ chức tài chính lớn hơn. Buhtrap bắt đầu hoạt động sau khi các ngân hàng Nga được bảo vệ bằng kỹ thuật số và được bảo vệ tương đối tốt. Một báo cáo từ Group-IB chỉ ra rằng nhóm Buhtrap đã kiếm được hơn 25 triệu đô la. Tổng cộng, nhóm này đã đột kích thành công vào khoảng 13 ngân hàng của Nga, công ty bảo mật Symantec tuyên bố. Điều thú vị là hầu hết các vụ trộm kỹ thuật số đã được thực hiện thành công từ tháng 8 năm 2015 đến tháng 2 năm 2016. Nói cách khác, Buhtrap đã khai thác được khoảng hai ngân hàng Nga mỗi tháng.

Các hoạt động của nhóm Buhtrap đột nhiên ngừng lại sau khi cửa hậu Buhtrap của riêng họ, một tổ hợp các công cụ phần mềm được phát triển khéo léo xuất hiện trên mạng. Các báo cáo cho thấy một vài thành viên của nhóm có thể đã làm rò rỉ phần mềm. Trong khi các hoạt động của nhóm đột ngột dừng lại, quyền truy cập vào bộ công cụ phần mềm mạnh mẽ, đã cho phép một số nhóm hack nhỏ phát triển mạnh mẽ. Sử dụng phần mềm đã được hoàn thiện, nhiều nhóm nhỏ bắt đầu tiến hành các cuộc tấn công của họ. Bất lợi lớn là số lượng các cuộc tấn công diễn ra bằng Buhtrap backdoor.

Kể từ khi rò rỉ cửa hậu Buhtrap, nhóm đã tích cực chuyển hướng sang thực hiện các cuộc tấn công mạng với một ý định hoàn toàn khác. Tuy nhiên, các nhà nghiên cứu của ESET tuyên bố rằng họ đã nhìn thấy các chiến thuật thay đổi nhóm kể từ cách đây trở lại vào tháng 12 năm 2015. Rõ ràng, nhóm bắt đầu nhắm mục tiêu vào các cơ quan và tổ chức chính phủ, ESET lưu ý, “Luôn khó khăn để gán một chiến dịch cho một tác nhân cụ thể mã nguồn 'có sẵn miễn phí trên web. Tuy nhiên, khi sự thay đổi mục tiêu xảy ra trước khi mã nguồn bị rò rỉ, chúng tôi đánh giá với sự tin tưởng cao rằng những người đứng sau cuộc tấn công phần mềm độc hại Buhtrap đầu tiên chống lại các doanh nghiệp và ngân hàng cũng tham gia vào việc nhắm mục tiêu các tổ chức chính phủ. ”

Các nhà nghiên cứu của ESET đã có thể xác nhận sự nhúng tay của Buhtrap trong các cuộc tấn công này vì họ có thể xác định các mẫu và phát hiện ra một số điểm tương đồng trong cách thức tiến hành các cuộc tấn công. “Mặc dù các công cụ mới đã được thêm vào kho vũ khí của họ và các bản cập nhật được áp dụng cho các công cụ cũ hơn, nhưng Chiến thuật, Kỹ thuật và Quy trình (TTP) được sử dụng trong các chiến dịch Buhtrap khác nhau đã không thay đổi đáng kể trong suốt những năm qua.”

Buhtrap Sử dụng Hệ điều hành Windows Lỗ hổng trong Zero-Day có thể được mua trên Dark Web?

Điều thú vị là nhóm Buhtrap đã sử dụng lỗ hổng trong hệ điều hành Windows còn khá mới. Nói cách khác, nhóm đã triển khai một lỗ hổng bảo mật thường được gắn thẻ "zero-day". Những sai sót này thường không được vá và không dễ dàng có được. Ngẫu nhiên, nhóm này đã sử dụng các lỗ hổng bảo mật trong hệ điều hành Windows trước đó. Tuy nhiên, họ thường dựa vào các nhóm hacker khác. Hơn nữa, hầu hết các lần khai thác đều có các bản vá do Microsoft phát hành. Rất có thể nhóm đã chạy các cuộc tìm kiếm để tìm kiếm các máy Windows chưa được vá để xâm nhập.

Đây là trường hợp đầu tiên được biết đến trong đó các nhà khai thác Buhtrap đã sử dụng một lỗ hổng chưa được vá. Nói cách khác, nhóm đã sử dụng lỗ hổng zero-day thực sự trong hệ điều hành Windows. Vì nhóm rõ ràng thiếu bộ kỹ năng cần thiết để phát hiện ra các lỗ hổng bảo mật, các nhà nghiên cứu thực sự tin rằng nhóm có thể đã mua lỗi như vậy. Costin Raiu, người đứng đầu Nhóm Nghiên cứu và Phân tích Toàn cầu tại Kaspersky, tin rằng lỗ hổng zero-day về cơ bản là một lỗ hổng “nâng cao đặc quyền” được bán bởi một nhà môi giới khai thác có tên là Volodya. Nhóm này có lịch sử bán khai thác zero-day cho cả tội phạm mạng và các nhóm quốc gia-nhà nước.

Có tin đồn cho rằng trụ cột của Buhtrap cho hoạt động gián điệp mạng có thể do tình báo Nga quản lý. Mặc dù không có cơ sở chứng minh, nhưng lý thuyết này có thể chính xác. Có thể cơ quan tình báo Nga đã tuyển dụng Buhtrap để làm gián điệp cho họ. Việc xoay trục có thể là một phần của thỏa thuận nhằm tha thứ cho những vi phạm trong quá khứ của nhóm thay vì dữ liệu nhạy cảm của chính phủ hoặc công ty. Bộ phận tình báo của Nga được cho là đã điều phối quy mô lớn như vậy thông qua các nhóm hack bên thứ ba trong quá khứ. Các nhà nghiên cứu bảo mật đã tuyên bố rằng Nga thường xuyên tuyển dụng nhưng không chính thức các cá nhân tài năng để cố gắng xâm nhập vào hệ thống an ninh của các quốc gia khác.

Điều thú vị là vào năm 2015, Buhtrap được cho là đã tham gia vào các hoạt động gián điệp mạng chống lại các chính phủ. Chính phủ các nước Đông Âu và Trung Á thường xuyên tuyên bố rằng tin tặc Nga đã nhiều lần cố gắng xâm nhập hệ thống an ninh của họ.