Đã phát hành bản vá lỗ hổng bảo mật cho máy chủ webLogic, cảnh báo của Oracle khai thác vẫn hoạt động

Oracle thừa nhận đã tích cực khai thác lỗ hổng bảo mật trong các máy chủ WebLogic phổ biến và được triển khai rộng rãi của mình. Mặc dù công ty đã phát hành bản vá, nhưng người dùng phải cập nhật hệ thống của họ sớm nhất vì lỗi không ngày WebLogic hiện đang được khai thác tích cực. Lỗ hổng bảo mật đã được gắn thẻ với mức "mức độ nghiêm trọng nghiêm trọng". Điểm Hệ thống Chấm điểm Lỗ hổng Phổ biến hoặc điểm cơ sở CVSS là 9,8 đáng báo động.

Oracle gần đây đã giải quyết một lỗ hổng nghiêm trọng ảnh hưởng đến các máy chủ WebLogic của họ. Lỗ hổng nghiêm trọng của WebLogic zero-day đe dọa bảo mật trực tuyến của người dùng. Lỗi có thể cho phép kẻ tấn công từ xa giành được quyền kiểm soát quản trị hoàn toàn đối với nạn nhân hoặc thiết bị mục tiêu. Nếu điều đó là chưa đủ, khi vào bên trong, kẻ tấn công từ xa có thể dễ dàng thực thi mã tùy ý. Việc triển khai hoặc kích hoạt mã có thể được thực hiện từ xa. Mặc dù Oracle đã nhanh chóng đưa ra bản vá cho hệ thống nhưng việc triển khai hoặc cài đặt bản cập nhật này là tùy thuộc vào quản trị viên máy chủ vì lỗi không ngày WebLogic này được coi là đang được khai thác tích cực.

Cố vấn Cảnh báo bảo mật từ Oracle, được chính thức gắn thẻ là CVE-2019-2729 đề cập đến mối đe dọa là, “lỗ hổng giải mã thông qua XMLDecoder trong Dịch vụ Web Máy chủ Web của Oracle. Lỗ hổng thực thi mã từ xa này có thể bị khai thác từ xa mà không cần xác thực, tức là có thể bị khai thác qua mạng mà không cần tên người dùng và mật khẩu ”.

Lỗ hổng bảo mật CVE-2019-2729 đã đạt được mức độ nghiêm trọng nghiêm trọng. Điểm cơ bản của CVSS là 9,8 thường được dành cho các mối đe dọa bảo mật nghiêm trọng và nghiêm trọng nhất. Nói cách khác, quản trị viên máy chủ WebLogic phải ưu tiên triển khai bản vá do Oracle phát hành.

Một nghiên cứu được thực hiện gần đây bởi Đội ngũ KnowSec 404 của Trung Quốc tuyên bố rằng lỗ hổng bảo mật đang được theo đuổi hoặc sử dụng tích cực. Nhóm nghiên cứu cảm thấy mạnh mẽ về việc khai thác mới về cơ bản là một bước bỏ qua cho bản vá của một lỗi đã biết trước đây được chính thức gắn thẻ là CVE-2019–2725. Nói cách khác, nhóm nghiên cứu cho rằng Oracle có thể đã vô tình để lại lỗ hổng trong bản vá cuối cùng nhằm giải quyết một lỗ hổng bảo mật đã được phát hiện trước đó. Tuy nhiên, Oracle đã chính thức làm rõ rằng lỗ hổng bảo mật vừa được giải quyết hoàn toàn không liên quan đến lỗ hổng bảo mật trước đó. Trong một bài đăng trên blog nhằm mục đích giải thích rõ về vấn đề tương tự, John Heimann, VP Security Program Management, đã lưu ý, “Xin lưu ý rằng mặc dù vấn đề được giải quyết bởi cảnh báo này là lỗ hổng giải mã, như đã được giải quyết trong Security Alert CVE-2019-2725, nó là một lỗ hổng riêng biệt. ”

Lỗ hổng có thể dễ dàng bị khai thác bởi kẻ tấn công bằng quyền truy cập mạng. Kẻ tấn công chỉ yêu cầu quyền truy cập thông qua HTTP, một trong những đường dẫn mạng phổ biến nhất. Những kẻ tấn công không cần thông tin xác thực để khai thác lỗ hổng bảo mật qua mạng. Việc khai thác lỗ hổng bảo mật có thể dẫn đến việc tiếp quản các máy chủ Oracle WebLogic được nhắm mục tiêu.

Máy chủ WebLogic Oracle nào còn dễ bị tấn công với CVE-2019-2729?

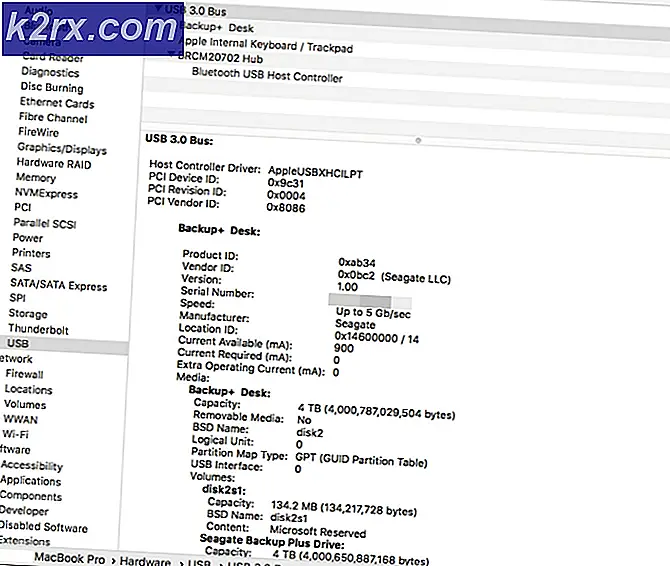

Bất kể mối tương quan hay mối liên hệ với lỗi bảo mật trước đó, một số nhà nghiên cứu bảo mật đã tích cực báo cáo lỗ hổng zero-day mới của WebLogic cho Oracle. Theo các nhà nghiên cứu, lỗi này ảnh hưởng đến Oracle WebLogic Server phiên bản 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

Điều thú vị là ngay cả trước khi Oracle phát hành bản vá bảo mật, đã có một số cách giải quyết cho các quản trị viên hệ thống. Những người muốn nhanh chóng bảo vệ hệ thống của họ đã được cung cấp hai giải pháp riêng biệt mà vẫn có thể hoạt động:

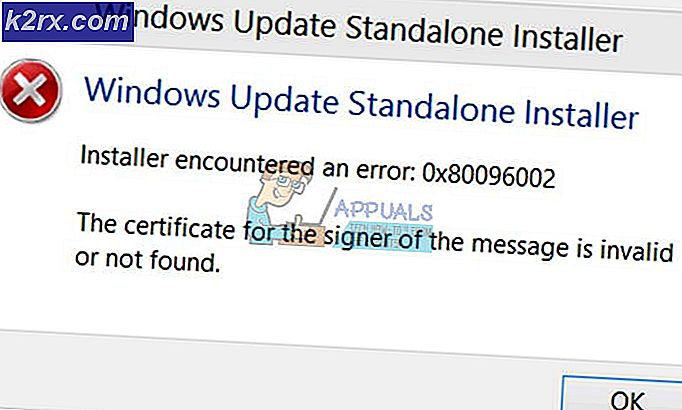

Các nhà nghiên cứu bảo mật đã có thể phát hiện ra khoảng 42.000 máy chủ WebLogic có thể truy cập Internet. Không cần phải đề cập, phần lớn những kẻ tấn công tìm cách khai thác lỗ hổng này đang nhắm mục tiêu vào các mạng công ty. Mục đích chính đằng sau cuộc tấn công dường như là loại bỏ phần mềm độc hại khai thác tiền điện tử. Máy chủ có một số sức mạnh tính toán mạnh nhất và phần mềm độc hại như vậy sử dụng một cách kín đáo để khai thác tiền điện tử. Một số báo cáo cho thấy những kẻ tấn công đang triển khai phần mềm độc hại khai thác Monero. Những kẻ tấn công thậm chí còn được biết là đã sử dụng các tệp chứng chỉ để ẩn mã độc hại của biến thể phần mềm độc hại. Đây là một kỹ thuật khá phổ biến để tránh bị phát hiện bởi phần mềm chống phần mềm độc hại.