Lỗ hổng Zero-Day mới trong Windows 10 được đăng trực tuyến: Giao thức bảo mật không đầy đủ trong bộ lập lịch tác vụ Cho phép đặc quyền quản trị

Microsoft đã phát hành một bản cập nhật quan trọng cho Hệ điều hành (OS) Windows 10 một ngày trước. Tuy nhiên, ngay cả bản cập nhật này cũng không có bản vá để bảo vệ khỏi một lỗ hổng bảo mật thú vị, đơn giản nhưng có hiệu lực cao. Lỗ hổng bảo mật tồn tại trong Trình lập lịch tác vụ nâng cao của Windows 10. Khi được khai thác, Task Scheduler về cơ bản có thể cấp các đặc quyền quản trị hoàn chỉnh cho người khai thác.

Một tin tặc có bí danh trực tuyến “SandboxEscaper”, đã đăng lỗi. Rõ ràng, việc khai thác có ảnh hưởng nghiêm trọng đến bảo mật trong Windows 10. Điều thú vị là hacker đã chọn đăng khai thác zero-day trên GitHub, một kho chứa các công cụ phần mềm và mã phát triển mà Microsoft mua lại gần đây. Thậm chí, hacker này còn tung ra mã khai thác Proof-of-Concept (PoC) cho lỗ hổng zero-day ảnh hưởng đến hệ điều hành Windows 10.

Việc khai thác thuộc danh mục zero-day chủ yếu vì Microsoft vẫn chưa thừa nhận điều tương tự. Sau khi nhà sản xuất Windows 10 nhận thức được, nó sẽ cung cấp một bản vá để bịt lỗ hổng tồn tại trong Trình lập lịch tác vụ.

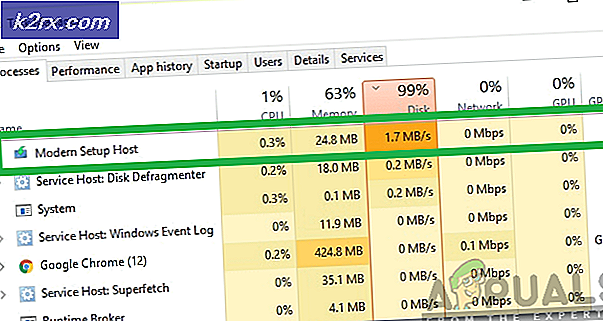

Task Scheduler là một trong những thành phần cốt lõi của Windows OS đã tồn tại từ những ngày của Windows 95. Microsoft đã liên tục cải tiến tiện ích này về cơ bản cho phép người dùng OS lên lịch khởi chạy các chương trình hoặc tập lệnh vào một thời điểm xác định trước hoặc sau khoảng thời gian xác định . Khai thác được đăng trên GitHub sử dụng ‘SchRpcRegisterTask’, một phương pháp trong Task Scheduler để đăng ký các tác vụ với máy chủ.

Vì lý do chưa được biết, chương trình không kiểm tra các quyền một cách kỹ lưỡng. Do đó, nó có thể được sử dụng để đặt quyền DACL (Danh sách điều khiển truy cập tùy ý) tùy ý. Một chương trình được viết với mục đích xấu hoặc thậm chí kẻ tấn công có đặc quyền cấp thấp hơn có thể chạy một tệp .job không đúng định dạng để có được các đặc quyền của ‘SYSTEM’. Về cơ bản, đây là trường hợp xảy ra sự cố báo cáo đặc quyền trái phép hoặc trái phép có khả năng cho phép kẻ tấn công cục bộ hoặc phần mềm độc hại lấy và chạy mã có đặc quyền của hệ thống quản trị trên các máy được nhắm mục tiêu. Cuối cùng, các cuộc tấn công như vậy sẽ cấp cho kẻ tấn công các đặc quyền quản trị đầy đủ của máy Windows 10 được nhắm mục tiêu.

Một người dùng Twitter tuyên bố đã xác minh khai thác zero-day và xác nhận nó hoạt động trên hệ thống Windows 10 x86 đã được vá bằng bản cập nhật mới nhất tháng 5 năm 2019. Hơn nữa, người dùng cho biết thêm lỗ hổng có thể bị khai thác 100% một cách dễ dàng.

Nếu điều đó vẫn chưa đủ liên quan, hacker cũng đã ám chỉ rằng anh ta có thêm 4 lỗi zero-day không được tiết lộ trong Windows, 3 trong số đó dẫn đến leo thang đặc quyền cục bộ và lỗi thứ 4 cho phép kẻ tấn công vượt qua bảo mật hộp cát. Không cần phải nói thêm, Microsoft vẫn chưa thừa nhận việc khai thác và đưa ra bản vá. Về cơ bản, điều này có nghĩa là người dùng Windows 10 cần đợi bản sửa lỗi bảo mật cho lỗ hổng cụ thể này.