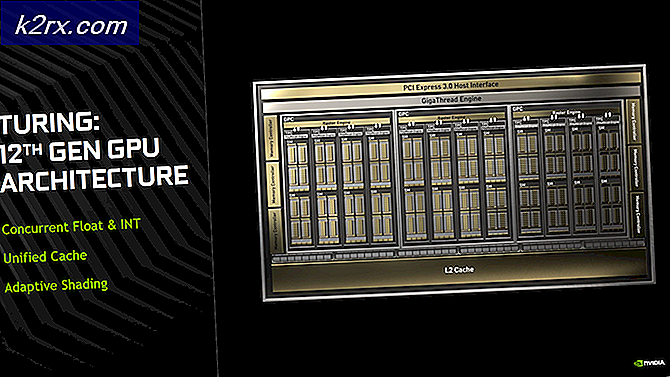

Trình điều khiển đồ họa dòng AMD “Radeon” có nhiều lỗ hổng bảo mật ‘nghiêm trọng’, các chuyên gia về Talos của Cisco đã được chứng minh

Nhóm bảo vệ kỹ thuật số và bảo mật của Cisco ATI Radeon có nhiều lỗ hổng bảo mật. Các kỹ sư tại Cisco Talos đã chứng minh cách những kẻ tấn công có thể thao túng trình điều khiển AMD ATI mới nhất để thực thi từ xa mã tùy ý và thậm chí thực hiện một cuộc tấn công DDoS.

Các kỹ sư bảo mật tại Talos, chi nhánh phân tích mối đe dọa, bảo vệ và an ninh trực tuyến của Cisco, đã báo cáo rằng loạt trình điều khiển đồ họa “Radeon” của AMD chứa nhiều lỗ hổng. Các lỗ hổng được xếp hạng từ Mức độ nghiêm trọng đến Mức độ nghiêm trọng. Họ cho phép những kẻ tấn công thực hiện nhiều hình thức tấn công vào nạn nhân. Dựa trên thông tin trong báo cáo do Cisco Talos công bố, có vẻ như các khu vực doanh nghiệp và chuyên nghiệp có thể là mục tiêu chính cho những kẻ tấn công tiềm năng. Cả AMD và Cisco đều chưa xác nhận bất kỳ trường hợp nào khai thác thành công lỗi bảo mật trong trình điều khiển Đồ họa AMD Radeon. Tuy nhiên, người dùng khuyến nghị người dùng card đồ họa AMD phải tải ngay các trình điều khiển đã cập nhật và vá lỗi.

Cisco Talos xác định 4 lỗ hổng bảo mật trong trình điều khiển card đồ họa AMD ATI Radeon với xếp hạng mức độ nghiêm trọng khác nhau:

Cisco Talos đã tiết lộ tổng cộng bốn lỗ hổng bảo mật. Các lỗ hổng được theo dõi là CVE-2019-5124, CVE-2019-5147 và CVE-2019-5146. Một số báo cáo cho biết giá trị cơ bản của “CVSS 3.0” tối đa là “9,0”. Các báo cáo khác cho rằng các lỗi bảo mật đã được gắn thẻ với điểm CVSS là 8,6. Điều này về cơ bản có nghĩa là các lỗi bảo mật khá nghiêm trọng và cần được AMD chú ý ngay lập tức.

Để kích hoạt các lỗi bảo mật nằm ngoài giới hạn này, kẻ tấn công cần tạo và triển khai một trình tạo bóng pixel sai định dạng, được chế tạo đặc biệt. Các nạn nhân chỉ cần mở tệp đổ bóng được chế tạo đặc biệt trong hệ điều hành khách VMware Workstation 15 để cuộc tấn công bắt đầu. Nói cách khác, cuộc tấn công có thể được kích hoạt từ bên trong chế độ người dùng khách của VMware “để gây ra quá trình đọc ngoài giới hạn trong quá trình VMWare-vmx.exe trên máy chủ hoặc về mặt lý thuyết thông qua WEBGL (trang web từ xa).”

Điều thú vị là tất cả các lỗi bảo mật trong trình điều khiển AMD ATI Radeon Graphics đều ảnh hưởng đến trình điều khiển AMD ATIDXX64.DLL. Theo các kỹ sư bảo mật, có ba lỗi ngoài giới hạn và một loại vấn đề nhầm lẫn. Các nhà nghiên cứu của Cisco đã kiểm tra và xác nhận các lỗ hổng này trong AMD ATIDXX64.DLL, phiên bản 26.20.13025.10004, chạy trên cạc đồ họa Radeon RX 550/550 Series, trên VMware Workstation 15 với Windows 10 x64 làm máy ảo khách. Lỗ hổng thứ tư ảnh hưởng đến trình điều khiển AMD ATIDXX64.DLL, các phiên bản 26.20.13031.10003, 26.20.13031.15006 và 26.20.13031.18002. Tuy nhiên, các dòng card đồ họa và nền tảng giống nhau đều dễ bị tấn công.

AMD đã vá bốn lỗ hổng bảo mật trong mối liên kết với VMWare:

Sau khi phát hiện ra bốn lỗ hổng bảo mật trong trình điều khiển đồ họa AMD ATI Radeon, các kỹ sư của Cisco Talos đã cảnh báo cho công ty về điều tương tự. Theo Cisco, AMD đã được thông báo vào tháng 10 và AMD đã thực hiện các bước ngay lập tức để khắc phục các lỗi bảo mật.

Cisco Talos nói thêm rằng sự kết hợp của các trình điều khiển AMD Radeon cho “VMware Workstation” v15.5.1 và v20.1.1 đã giải quyết được vấn đề. AMD vẫn chưa cập nhật Trang bảo mật của mình với thông tin. Không cần phải nói thêm, điều đáng lo ngại là bản cập nhật như vậy đã không được AMD phát hành công khai sau khi họ đã thực hiện hành động khắc phục để bịt các lỗ hổng bảo mật. Những vấn đề này có thể đã ảnh hưởng đến các lĩnh vực công ty và chuyên nghiệp.