Intel Xeon và các CPU cấp máy chủ khác bị lỗ hổng bảo mật NetCAT cho phép rò rỉ dữ liệu thông qua DDIO và RDMA

Các CPU Intel, đặc biệt được sử dụng trong các máy chủ và máy tính lớn, được phát hiện là dễ bị tấn công bởi một lỗ hổng bảo mật cho phép kẻ tấn công rình mò dữ liệu đang được xử lý. Lỗi bảo mật trong Intel Xeon cấp máy chủ và các bộ xử lý tương tự khác có thể cho phép kẻ tấn công thực hiện một cuộc tấn công kênh phụ có thể suy ra CPU đang hoạt động và can thiệp để hiểu và lấy dữ liệu.

Các nhà nghiên cứu tại Đại học Vrije ở Amsterdam đã báo cáo rằng các bộ xử lý cấp máy chủ của Intel bị một lỗ hổng bảo mật. Họ đã đặt tên cho lỗ hổng này, có thể được xếp vào loại nghiêm trọng, là NetCAT. Các lỗ hổng bảo mật mở ra khả năng cho những kẻ tấn công để khai thác các tiến trình đang chạy của CPU và suy ra dữ liệu. Lỗ hổng bảo mật có thể bị khai thác từ xa và các công ty dựa vào các bộ vi xử lý Intel Xeon này chỉ có thể cố gắng giảm thiểu sự tiếp xúc của các máy chủ và máy tính lớn của họ để hạn chế khả năng bị tấn công và các nỗ lực đánh cắp dữ liệu.

CPU Intel Xeon với công nghệ DDIO và RDMA dễ bị tổn thương:

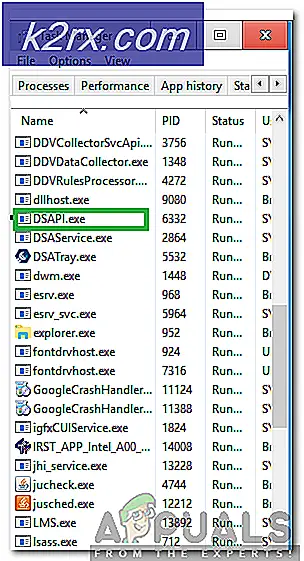

Các nhà nghiên cứu bảo mật tại Đại học Vrije đã điều tra chi tiết các lỗ hổng bảo mật và phát hiện ra rằng chỉ một số CPU Intel Zenon cụ thể bị ảnh hưởng. Quan trọng hơn, những CPU này cần phải có hai công nghệ Intel cụ thể để có thể được khai thác. Theo các nhà nghiên cứu, cuộc tấn công cần hai công nghệ của Intel được tìm thấy chủ yếu trong dòng CPU Xeon: Công nghệ nhập / xuất dữ liệu trực tiếp (DDIO) và Truy cập bộ nhớ trực tiếp từ xa (RDMA), để thành công. Thông tin chi tiết về lỗ hổng NetCAT có trong một bài báo nghiên cứu. Chính thức lỗi bảo mật NetCAT đã được gắn thẻ là CVE-2019-11184.

Intel dường như đã thừa nhận lỗ hổng bảo mật trong một số dòng CPU Intel Xeon. Công ty đã phát hành một bản tin bảo mật lưu ý rằng NetCAT ảnh hưởng đến các bộ xử lý Xeon E5, E7 và SP hỗ trợ DDIO và RDMA. Cụ thể hơn, một vấn đề cơ bản với DDIO cho phép các cuộc tấn công kênh phụ. DDIO đã phổ biến trong các CPU Intel Zenon từ năm 2012. Nói cách khác, một số CPU Intel Xeon cấp máy chủ cũ hơn hiện đang được sử dụng trong các máy chủ và máy tính lớn có thể dễ bị tấn công.

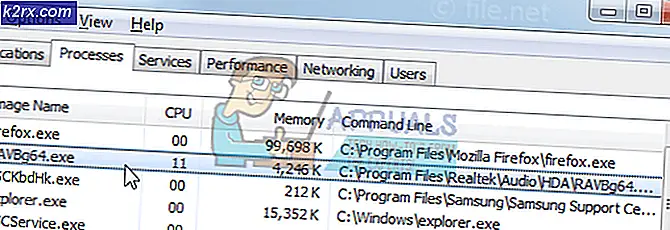

Mặt khác, các nhà nghiên cứu của Đại học Vrije nói rằng RDMA cho phép khai thác NetCAT của họ để “điều khiển phẫu thuật vị trí bộ nhớ tương đối của các gói mạng trên máy chủ đích”. Nói một cách đơn giản, đây là một kiểu tấn công hoàn toàn khác, không chỉ có thể đánh hơi thông tin từ các tiến trình mà CPU đang chạy mà còn có thể thao tác tương tự.

Lỗ hổng bảo mật có nghĩa là các thiết bị không đáng tin cậy trên mạng “giờ đây có thể làm rò rỉ dữ liệu nhạy cảm như các lần gõ phím trong phiên SSH từ các máy chủ từ xa không có quyền truy cập cục bộ”. Không cần phải nói, đây là một rủi ro bảo mật khá nghiêm trọng đe dọa tính toàn vẹn của dữ liệu. Tình cờ, các nhà nghiên cứu của Đại học Vrije đã cảnh báo không chỉ Intel về các lỗ hổng bảo mật trong CPU Intel Zenon mà còn cả Trung tâm An ninh mạng Quốc gia Hà Lan vào tháng 6 năm nay. Như một dấu hiệu đánh giá cao và để phối hợp tiết lộ lỗ hổng với Intel, trường đại học thậm chí còn nhận được một khoản tiền thưởng. Số tiền chính xác chưa được tiết lộ, nhưng với mức độ nghiêm trọng của vấn đề, số tiền đó có thể là đáng kể.

Làm thế nào để bảo vệ chống lại lỗ hổng bảo mật NetCAT?

Hiện tại, phương pháp duy nhất được đảm bảo để bảo vệ khỏi lỗ hổng bảo mật NetCAT là tắt hoàn toàn tính năng DDIO. Hơn nữa, các nhà nghiên cứu đang cảnh báo rằng người dùng có bộ vi xử lý Intel Xeon bị ảnh hưởng cũng nên tắt tính năng RDMA để được an toàn. Không cần phải nói, một số quản trị viên hệ thống có thể không muốn từ bỏ DDIO trong máy chủ của họ vì nó là một tính năng quan trọng.

Intel đã lưu ý rằng người dùng CPU Xeon nên "hạn chế truy cập trực tiếp từ các mạng không đáng tin cậy" và sử dụng "mô-đun phần mềm chống lại các cuộc tấn công định thời, sử dụng mã kiểu thời gian không đổi." Tuy nhiên, các nhà nghiên cứu của Đại học Vrije nhấn mạnh rằng mô-đun phần mềm đơn thuần có thể không thực sự bảo vệ được NetCAT. Tuy nhiên, các mô-đun có thể giúp khai thác tương tự trong tương lai.