Cơ sở dữ liệu MySQL đang được quét để lây nhiễm GandCrab Ransomware

Một nhóm tin tặc chuyên dụng đang thực hiện một cuộc tìm kiếm khá đơn giản nhưng bền bỉ đối với cơ sở dữ liệu MySQL. Cơ sở dữ liệu dễ bị tấn công sau đó được nhắm mục tiêu để cài đặt ransomware. Quản trị viên máy chủ MySQL, những người cần truy cập vào cơ sở dữ liệu của họ từ xa cần phải hết sức thận trọng.

Tin tặc đang thực hiện một cuộc tìm kiếm nhất quán trên internet. Những tin tặc này, được cho là ở Trung Quốc, đang tìm kiếm các máy chủ Windows đang chạy cơ sở dữ liệu MySQL. Rõ ràng là nhóm đang có kế hoạch lây nhiễm các hệ thống này bằng phần mềm tống tiền GandCrab.

Ransomware là phần mềm tinh vi khóa chủ sở hữu thực sự của các tệp và yêu cầu thanh toán để gửi qua khóa kỹ thuật số. Điều thú vị là cho đến nay các công ty an ninh mạng chưa thấy bất kỳ tác nhân đe dọa nào tấn công các máy chủ MySQL chạy trên hệ thống Windows, đặc biệt là để lây nhiễm ransomware. Nói cách khác, việc tin tặc tìm kiếm các cơ sở dữ liệu hoặc máy chủ dễ bị tấn công và cài đặt mã độc là điều hiếm gặp. Thực tế bình thường thường được quan sát là một nỗ lực có hệ thống để đánh cắp dữ liệu trong khi cố gắng trốn tránh bị phát hiện.

Andrew Brandt, Nhà nghiên cứu chính tại Sophos, đã phát hiện ra nỗ lực mới nhất nhằm tìm kiếm cơ sở dữ liệu MySQL dễ bị tấn công trên hệ thống Windows. Theo Brandt, tin tặc dường như đang quét các cơ sở dữ liệu MySQL có thể truy cập internet chấp nhận các lệnh SQL. Các tham số tìm kiếm kiểm tra xem hệ thống có đang chạy HĐH Windows hay không. Khi tìm thấy một hệ thống như vậy, tin tặc sau đó sử dụng các lệnh SQL độc hại để đặt một tệp trên các máy chủ bị lộ. Sự lây nhiễm, sau khi thành công, sẽ được sử dụng vào một ngày sau đó để lưu trữ phần mềm tống tiền GandCrab.

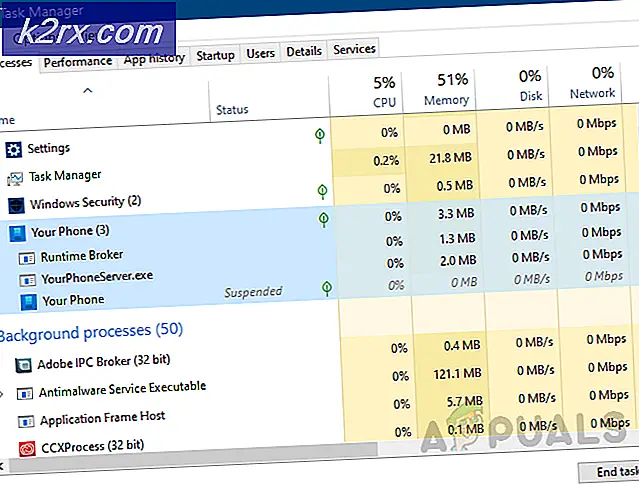

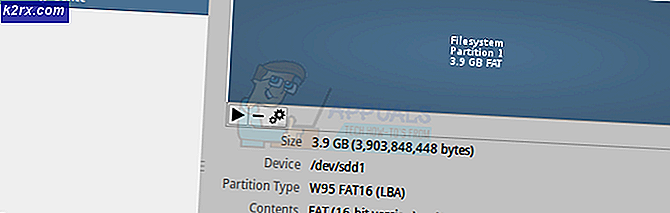

Những nỗ lực mới nhất này đang gây lo ngại vì nhà nghiên cứu Sophos đã quản lý để theo dõi chúng trở lại một máy chủ từ xa mà có thể chỉ là một trong số. Rõ ràng là máy chủ có một thư mục mở chạy phần mềm máy chủ gọi là HFS, đây là một loại Máy chủ tệp HTTP. Phần mềm cung cấp số liệu thống kê cho các trọng tải độc hại của kẻ tấn công.

Xây dựng các phát hiện, Brandt cho biết, “Máy chủ dường như cho biết hơn 500 lượt tải xuống mẫu mà tôi đã thấy bản tải xuống honeypot MySQL (3306-1.exe). Tuy nhiên, các mẫu có tên 3306-2.exe, 3306-3.exe và 3306-4.exe giống hệt với tệp đó. Tính chung, đã có gần 800 lượt tải xuống trong năm ngày kể từ khi chúng được đặt trên máy chủ này, cũng như hơn 2300 lượt tải xuống mẫu GandCrab khác (khoảng một tuần trước) trong thư mục mở. Vì vậy, mặc dù đây không phải là một cuộc tấn công đặc biệt lớn hoặc lan rộng, nhưng nó gây ra rủi ro nghiêm trọng cho quản trị viên máy chủ MySQL, những người đã chọc thủng tường lửa để cổng 3306 trên máy chủ cơ sở dữ liệu của họ có thể bị thế giới bên ngoài truy cập ”

Thật yên tâm khi lưu ý rằng các quản trị viên máy chủ MySQL có kinh nghiệm hiếm khi định cấu hình sai máy chủ của họ, hoặc tệ nhất là để cơ sở dữ liệu của họ mà không có mật khẩu. Tuy nhiên, những trường hợp như vậy không phải là hiếm. Rõ ràng, mục đích của các cuộc quét liên tục dường như là lợi dụng cơ hội của các hệ thống hoặc cơ sở dữ liệu được định cấu hình sai mà không có mật khẩu.